Ga het gevecht tegen zwakke plekken aan en voorkom beveiligingsincidenten

Volgens een onderzoek van het Ponemon Institute heeft bijna de helft van de bedrijven de afgelopen twee jaar een beveiligingslek gehad. De kosten van een datalek? Die konden oplopen tot wel $ 3,9 miljoen. Gemiddeld waren daar maar liefst 10.000 records bij betrokken. Houd bij dit cijfer in je achterhoofd dat gepubliceerde inbreuken slechts een fractie van het werkelijke aantal inbreuken is. Maar het wordt pas echt interessant als je op zoek gaat naar de oorzaak. Maar liefst 42% van alle inbreuken houdt verband met zwakke plekken in software. Een verrassend gegeven is dat 34% van de slachtoffers van de inbreuk wist dat ze kwetsbaar waren. Maar had het bedrijf dan patches voor die zwakke plekken? Jazeker! 57% van de inbreuken had voorkomen kunnen worden door een patch die al beschikbaar was. De grote hamvraag is: wat gaat hier mis?!

Ineffectiviteit van huidige kwetsbaarheidsapplicaties

Veel organisaties hebben geïnvesteerd in tientallen beveiligingsproducten voor verschillende doeleinden, zoals detectie, preventie en bescherming. Sommige applicaties zijn end-point beveiligingsproducten of firewalls die klanten al jaren gebruiken. Anderen zijn professionele beveiligingshulpmiddelen die alleen door beveiligingsspecialisten worden gebruikt. Sommige bedrijven hebben zelfs SIEM’s, bedreigingsinformatieproducten en scanners die zwakke plekken detecteren. Hoewel deze beveiligingsproducten zeer effectief zijn in het beschermen van het bedrijf en het detecteren van potentiële beveiligingsincidenten, creëren ze samen een enorm aantal waarschuwingen. Soms honderden of zelfs duizenden per dag. Zonder automatisering is het categoriseren, prioriteren en filteren van kritieke alerts een zeer complex en tijdrovend proces.

Uit een ander onderzoek van het Ponemon Institute blijkt dat bedrijven gemiddeld 197 dagen nodig hebben om een inbreuk door een kwaadwillende aanvaller op te sporen. Dat betekent dat een indringer meer dan zes maanden toegang heeft tot de bedrijfsgegevens. Eenmaal ontdekt, duurt het gemiddeld nog eens 69 dagen om het probleem te beheersen en op te lossen. Waarom dit zo lang duurt? De meeste beveiligings- en IT-teams handelen in silo’s en gebruiken verschillende toolsets. Ze hebben ook verschillende prioriteiten. De teams communiceren inefficiënt via spreadsheets of e-mails, wat leidt tot nog meer tijdsverlies (12 dagen om precies te zijn) voor teamcoördinatie bij iedere kwetsbaarheidspatch. Wanneer beveiligingsteams eindelijk weten wat er nodig is om het probleem op te lossen (zoals een systeempatch), gaat er vervolgens nóg meer tijd verloren bij het fiksen van het probleem.

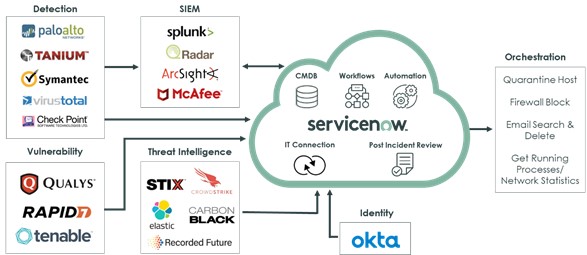

De oplossing van ServiceNow voor Vulnerability Management

Vulnerability Response van ServiceNow kan je helpen om bovenstaande problematiek aan te pakken. Het biedt de volgende features:

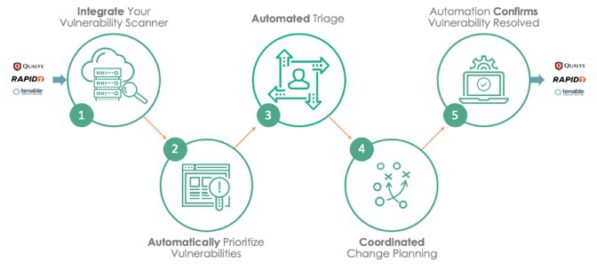

- Integreert met alle grote kwetbaarheidsscanners en National Vulnerability Database (NVD)

ServiceNow biedt out-of-the-box integraties met toonaangevende kwetsbaarheidsscanners zoals Qualys, Rapid 7, Tenable, etc. om kwetsbaarheden en gerelateerde CI-informatie naar de instantie te importeren. Alle gepubliceerde kwetsbaarheden van NVD worden geïmporteerd en gekoppeld aan de CI’s in de CMDB, waardoor eventuele kwetsbaarheden worden blootgelegd.

- Prioriteert kwetsbare items met behulp van assetcontext en -verrijking

De meeste organisaties hebben te maken met tientallen of zelfs honderdduizenden kwetsbaarheden. Dat betekent dat prioritering cruciaal is. Naast de CVSS-score, een standaardscore voor kwetsbaarheden en de assetkritikaliteit die we kunnen bieden door integratie met de CMDB en bedrijfsservices, is exploitverrijking een andere vorm van context om kritieke zwakke plekken te identificeren en prioriteren. Je kunt je eigen kwetsbaarheidscalculator configureren om de exacte aangepaste risicoscore te definiëren.

- Automatiseert patchaanvragen

Wanneer kritieke zwakke plekken worden gevonden, wordt automatisch een noodresponsworkflow gestart die belanghebbenden op de hoogte stelt en wordt er een patchaanvraag met hoge prioriteit naar IT gestuurd. Nadat de patchtaak is voltooid, wordt een follow-upscan van het beveiligingssysteem gestart om de fix te bevestigen. Dit resulteert in een gecoördineerde herstelstrategie voor zwakke plekken, met als extra bijkomstigheid dat het overzicht schept voor teams.

- Voedt en updatet de CMDB via scandata

Veel organisaties hebben geen up-to-date en betrouwbare CMDB. Met Vulnerability Response kan je ook CI-informatie naar je CMDB importeren en updaten.

- Naadloze integratie met andere ServiceNow-functies

Omdat Vulnerability Response deel uitmaakt van het ServiceNow-platform, communiceert Vulnerability Response naadloos met en gebruikt het de kracht van andere applicaties en modules zoals Change Management (voor het installeren van patches), Incident Management, workflows, SLA’s en nog veel meer.

- Sneller herstel dankzij automatische uitvoering

Door automatische uitvoeringstools te gebruiken, kan je de hoeveelheid tijd die wordt besteed aan basistaken verder verminderen. ServiceNow maakt gebruik van verschillende programma’s en services om stappen in het herstelproces voor kwetsbaarheden te automatiseren, zoals het installeren van patches of het wijzigen van de netwerkconfiguratie.

Stel je beveiliging voorop

Stop inefficiënt beheer van zwakke plekken en stel de beveiliging van je bedrijf voorop. Integratie van beveiligingstools, automatisering van de respons op zwakke plekken en kwetbaarheidsprioritering zijn de belangrijkste drijfveren van ServiceNow’s Vulnerability Response, waardoor effectief Vulnerability Management mogelijk is. De voordelen? Een veiligere bedrijfsvoering met meer tijd en middelen om te besteden aan (beveiligings)activiteiten die écht meerwaarde leveren.

___________________________________________________

[i] Bron: Ponemon Institute, Today’s State of Vulnerability Response & Cost of a Data Breach, 2018

Blijf op de hoogte, net als 1400 andere ServiceNow-professionals

Schrijf je in voor onze maandelijkse Flow@Work Exclusive nieuwsbrief bomvol inzichten, best practices en tips over hoe je werk laat flowen op het Now®-platform.